Asystent w Katedrze Zastosowań Systemów Informatycznych. Jej zainteresowania naukowe koncentrują się wokół zagadnienia biometrii głosu. Prywatnie jest miłośniczką książek kryminalnych i seriali.

Technologie biometryczne w życiu codziennym: sci-fi czy rzeczywistość?

Jako ludzie jesteśmy w stanie bez problemu rozpoznać kolegę Kowalskiego i koleżankę Nowak, wystarczy rzut oka na ich sylwetkę, rodzaj chodu czy najprościej: spojrzenie w twarz. A jak maszyny radzą sobie z identyfikowaniem ludzi?

Wraz z rozwojem cyfryzacji potwierdzanie tożsamości stało się nieodłączną częścią naszego życia, zwłaszcza w pracy. W wielu firmach jest to konieczne codziennie, na przykład przed wejściem do zakładu pracy pracownicy używają specjalnej karty. Dziś chyba wszyscy znamy metody uwierzytelniania poprzez hasło czy identyfikator i wiemy, że nie są one zbyt bezpieczne, prawda? Wystarczyć przekazać komuś ciąg znaków lub kartę, aby ta osoba otrzymała dostęp do naszych danych lub do naszych uprawnień. Sprawa zdecydowanie komplikuje się, gdy hasłem stają się: nasze linie papilarnie, symetria twarzy, brzmienie głosu czy rogówka oka. Dlatego w celu podniesienia poziomu bezpieczeństwa zaczęto inwestować w rozwój technologii biometrycznych. Tu wyjaśnienie: biometria jest nauką umożliwiającą zidentyfikowanie danej osoby, zaś maszyny w celu potwierdzenia tożsamości korzystają właśnie z technik biometrycznych.

Autoryzacja przy użyciu linii papilarnych

Firmy, które zainwestowały w czytniki linii papilarnych, dzisiaj nie muszą martwić się, że osoby niepożądane uzyskają autoryzację w procesie przyznawania dostępu. Nie muszą także wydawać fortuny na czytniki, mają jednak nieco inne zmartwienia… Czytniki nie odczytują linii papilarnych, gdy wilgotność na powierzchni palców jest zbyt wysoka. Zatem problem z identyfikacją pojawia się latem lub w deszczowe dni. Kolejną komplikacją może okazać się próba fałszerstwa – niektóre czytniki dość łatwo oszukać sztucznym palcem. Jeśli jednak jesteś właścicielem firmy nieco mniejszej od Microsoft’u, możesz spać spokojnie. 😉

Autoryzacja przy użyciu tęczówki oka

Dla tych, dla których czytniki linii papilarnych wydają się zbyt proste, alternatywą może być implementacja autoryzacji przy użyciu tęczówki oka. Proces identyfikacji polega na utworzeniu obrazu tęczówki, przeniesieniu go do postaci binarnej i porównywaniu otrzymanego wzorca ze wzorcami zawartymi w bazie danych.

Jest to metoda zdecydowanie bardziej dokładna i o wiele trudniejsza do oszukania. Ponadto bardzo niski współczynnik fałszywych odrzuceń sprawi, że pracownicy nawet w deszczowy i upalny dzień przechodzą identyfikację bezproblemowo. I tu jednak pojawiają się jednak pewne ograniczenia: czytniki tęczówek oka są stosunkowo drogie w porównaniu z innymi urządzeniami. Dodatkowo, z wiekiem u człowieka mogą nastąpić zmiany w tęczówce oka, co niewątpliwie wpływa na proces identyfikacji i go utrudnia.

Autoryzacja przy użyciu siatkówki oka

Problem zmieniającej się tęczówki można rozwiązać używając techniki autoryzacji przy użyciu siatkówki oka, ponieważ ona pozostaje stosunkowo niezmienna przez całe życie. Nie jest to jednak złoty środek, ponieważ i w tym przypadku występują choroby mogące powodować zmiany w wyglądzie siatkówki (np. zaćma). W celu przeprowadzenia procesu autoryzacji siatkówka zostaje oświetlona jasnym promieniem, który ma na celu wyekstrahowanie czyli odizolowanie obrazu naczyń krwionośnych, które pochłaniając więcej światła stają się podczas pomiaru bardziej widoczne. Pomiar należy do jednych z najbardziej dokładnych, ale też zarazem najdroższych.

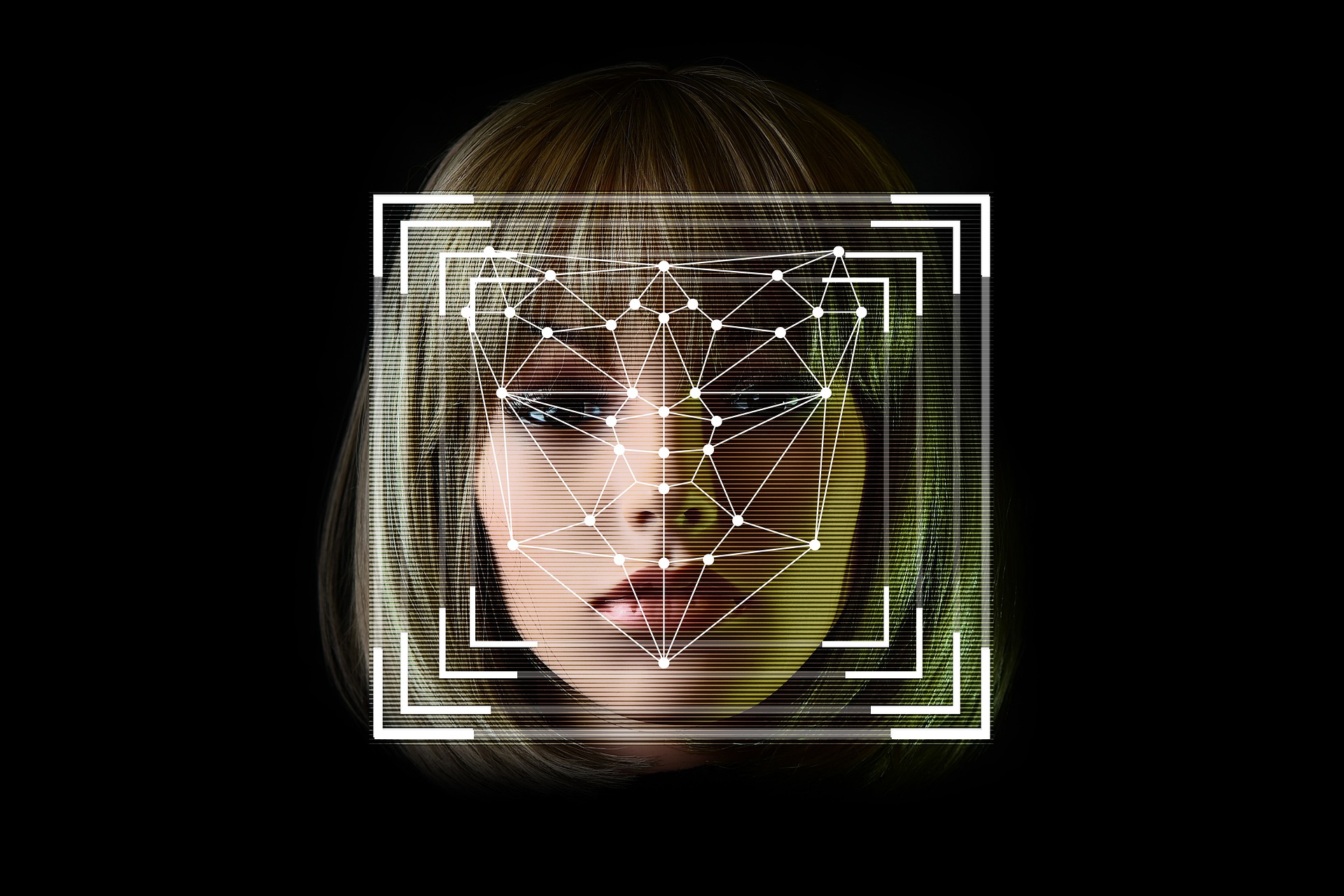

Biometria geometrii twarzy

Biometria kształtu twarzy pozwala na wyekstrahowanie różnych cech geometrycznych, np. kształtu nosa, brwi, ust. Wszystkie wymienione cechy mogą oczywiście ulec mianie w wyniku operacji plastycznych, podobnie jak cechy antropometryczne, np. odległość między linią oczu i ust, rozstaw oczu. Jeśli jednak pominąć operacje plastyczne, kształt twarzy pozostaje niezmienny przez całe życie. Proces identyfikacji użytkownika na podstawie geometrii twarzy jest znacznie szybszy aniżeli poprzednio wymienione metody. Jest to uwarunkowane tym, że użytkownik nie musi współpracować, aby pomiar został przeprowadzony – właściwie wystarczy, że znajdzie się w zasięgu kamery, np. podchodząc do drzwi.

Biometria naczyń krwionośnych dłoni

Istnieje także możliwość identyfikacji osoby na podstawie dłoni, a dokładniej umiejscowienia naczyń krwionośnych tej części ciała. Ta metoda jest miarodajna jednie dla osób od 20 roku życia, gdyż wcześniej układ naczyń może ulegać zmianom. Tutaj również konieczne jest, aby użytkownik współpracował – musi przyłożyć swoją dłoń do czytnika.

„Sezamie, otwórz się” – biometria głosu

Każdy z nas posiada unikalną barwę głosu, zależną od budowy anatomicznej, ponadto analizie podlega m.in. dialekt którym się posługujemy. W przypadku biometrii głosu możliwe jest dwojakie identyfikowanie mówcy: zależne od wypowiadanej treści oraz niezależne od takiego komunikatu. W przypadku, gdy konieczne jest wypowiedzenie konkretnego zestawu słów – czyli hasła, użytkownik będzie świadomy przebiegającego procesu identyfikacji. Istnieje jednak także możliwość identyfikacji mówcy jedynie na podstawie barwy jego głosu. W takim wypadku mówca w ogóle nie musi być świadomy tego, że właśnie jest identyfikowany. Jednak i w tym wypadku pojawiają się ograniczenia, przede wszystkim wówczas, gdy podczas pobierania próbki (czyli zapisu dźwięku naszej mowy) pojawiają się szumy z otoczenia. Z tego powodu trudna pozostaje identyfikacja osoby znajdującej się w hałaśliwym otoczeniu, np. w centrum handlowym, przy ruchliwej ulicy czy w restauracji. Stąd w opisanym powyżej procesie konieczne jest zaimplementowanej aktywnej redukcji szumów.

Technologie biometryczne w życiu codziennym

Z pewnością wszyscy znamy historię znikających tuż przed wyjściem z domu kluczy – takie sytuacje mogą jednak zostać rozwiązane, gdy zamontujemy w naszych domach zamki otwierane odciskiem palca. Powyższe rozwiązanie staje się coraz bardziej popularne w Stanach Zjednoczonych, jednak na tym jednak nie koniec. Również wiele koncernów samochodowych implementuje podobne rozwiązania w myśl zasady: nie musisz pamiętać o kluczykach – zabierz ze sobą tylko swoje palce.

Inny przykład. Nie lubisz stać w kolejce do kasy w supermarkecie? Amazon stworzył sklep bez obsługi i bez kas – wystarczy, że wchodząc zeskanujesz swoją aplikacje firmy Amazon, zapakujesz potrzebne produkty do siatek i wyjdziesz. Inteligentne algorytmy przy wchodzeniu do sklepu tworzą model klienta, który następnie jest śledzony przez kamery i czujniki. Wszystko, co zostanie zabrane przez daną osobę z półki, zostanie automatycznie naliczone na jego rachunek. Prawda, że proste?

To nie wszystko. Wiele banków rozpoczęło już równoległą do standardowej procedury (polegającej na podawaniu danych dotyczących zamieszkania, rodziców itd.) identyfikację osób podczas rejestrowania rozmów telefonicznych – bazując na barwie głosu klienta. Być może już niedługo nie będzie potrzeby podawania swoich danych przez telefon w celu potwierdzenia przelewu, wystarczająca będzie pogawędka z osobą po drugiej stronie słuchawki.

Wygląda na to, że technologii biometrycznych przybywa w różnych obszarach życia i że zostaną z nami na długo. Kto wie… być może już na zawsze?